Come Trovare il nome (SSID) di una rete WiFi nascosta - SoS Apple

Menu principale:

- HOME

-

TUTORIAL

-

GUIDE IPHONE

- Come smontare un iPhone 5

- Come liberare la RAM su iPhone

- Come scaricare musica gratis sul cellulare

- Come chiudere Facebook su iPhone

- Come utilizzare Excel su iPhone

- Come usare Skype su iPhone

- Come modificare un video su iPhone

- Come impostare pagina iniziale Safari iPhone

- Come recuperare file cancellati dal cellulare

- Come utilizzare iTunes Card

- Come modificare le foto sull’iPhone

- Come riportare iPhone come nuovo

- Come creare una pagina su Facebook da iPhone

- Come localizzare iPad rubato

- Come nascondere IP iPhone

- Come verificare se un iPhone è rubato

- Come registrare video con Instagram

- Come ritrovare iPhone perso

- Come mostrare percentuale batteria iPhone

- Come annullare un aggiornamento app

- Come collegare iPhone a iTunes

- Come esportare i contatti da iPhone a PC

- Come tagliare un video su iPhone

- Come deviare le chiamate su iPhone

- Come regalare una canzone con iTunes

- Come sfruttare al meglio Cydia

- Come seguire su Instagram

- Come comandare il PC dal cellulare

- Come mettere iPhone in DFU

- Come salvare foto da Instagram

- Come registrare uno Slow Motion anche sui vecchi iPhone

- Come installare ed usare l'ID del sensore di impronte digitali sul vostro iPhone 5s

- Come azzerare iPhone (resettare iPhone)

- Come scattare splendidi ritratti con l’iPhone

- Come tornare all’App Store italiano

- Come scaricare musica da iPhone

- Come ottimizzare la batteria, iPhone 5S

- Come impostare Mail su iPhone

- Come liberare spazio su iCloud

- Come nascondere l'ultima visita online su WhatsApp

- Come effettuare il jailbreak dell’iPhone

- Cosa è il Jailbreak

- Jailbreak Wizard

- Come personalizzare e utilizzare al meglio il Centro notifiche su iOS 7

- Come Modificare il Nome dell'iPhone

- Dowload firmware iOS per iPhone, iPad e iPad mini + iTunes

- Come Impostare il Led Flash dell'iPhone per Avvisi e Notifiche

- Come rinominare foto iPhone

- Come Disattivare Servizi in Abbonamento Sms

- Come inserire SIM iPhone

- Come creare Apple ID

- Come fare il Jailbreak di iOS 7.1 – 7.1.1 e 7.1.2 con Pangu su Mac

- Jailbreak iOS 7.1.1 e jailbreak 7.1.2: Cosa fare quando uscirà l’aggiornamento iOS 7.1.3

- Come creare suonerie per iPhone

- Come effettuare backup iPhone in 2 Modi

- Come Recuperare ID Apple

- Come nascondere ultimo accesso su WhatsApp

- Inserire Banner su PixelCoin pagando in BitCoin

- Come convertire file video MP4 in AVI per iPhone

- Come Videochiamare con iPhone

- Come Ascoltare la radio su Iphone

- Come collegare iPad al monitor del PC

- Come cambiare suoneria su WhatsApp

- Come fare il backup, pagamento e quanti messaggi inviati

- Come spegnere iPhone

- Come fare il Jailbreak 8.1.1 Iphone, Ipad

- Come attivare un iPhone 6 plus

- Come disattivare l'avvio automatico dei video di Facebook

- Trasferimento contatti, foto, musica e applicazioni da Android ad iPhone: Come passare da Android a iPhone senza perdere nulla.

- Come cancellare la Cronologia e Cookie internet di Safari / Chrome su iPhone e iPad

- Come risolvere il problema di apertura pagine indesiderate come pubblicità ads su safari iPad, iPhone

- Come eseguire il pairing tra Apple Watch e iPhone con ios 8.2

-

GUIDE MAC OSX

- Come installare WhatsApp su Mac

- Come far comparire le icone scomparse da Launchpad installazione Mavericks

- Come aprire e vedere file o film con estensioni AVI MP4 MKV

- Come sostituire la RAM sugli iMac ed i MacBook

- Come aggiornare gratuitamente iPhoto, iMovie con OS X Mavericks

- Come installare e quali sono i Miglior Software Karaoke per Mac e WIndows

- Come abilitare i tab su Safari

- Come risolvere e far partire OpenOffice 4.0 su mavericks

- Come creare una Suoneria con iTunes su un Mac

- Come creare penna USB di installazione per OS X Mavericks

- Come Modificare documenti PDF su Mac (OS X Mavericks Incluso)

- Come reinstallare Java dopo l'aggiornamento a Mavericks per risolvere problemi con i prodotti Adobe

- Come smontare e rimontare il display LCD LED del iMac

- Come estrarre file RAR con MAC

- Come masterizzare con Mac

- Come pulire e velocizzare il vostro Mac OS X Mavericks

- Come impostare pagina iniziale Safari Mavericks

- Come classificare e che cos'è il Bluetooth

- Che cos'è il WiFi

- Come trovare il nome (SSID) di una rete WiFi nascosta

- Come trovare e che cos'è un Indirizzo MAC (Wifi e Ethernet)

- Come installare VMware Fusion su un Computer Apple

- Come Sincronizzare l'iPhone con Calendario su un Mac

- Come attivare e usare whatsapp web su iPhone con il browser web

- Quali sono i 10 software indispensabili e migliori

-

GUIDE WINDOWS

- Come scaricare Musica Gratis da Youtube

- Programma per Scaricare Musica Facilmente

- Come identificare componenti hardware interni di un pc

- Come installare un programma Antivirus Gratis in Italiano

- Come trovare le password delle reti Wifi

- Che cos'è il WPS ?

- Come craccare reti protette con Wpa e Wpa2

- Come velocizzare uTorrent Windows

- Come Smontare Notebook Hp Pavillon

- Come fare il Jailbreak di iOS 7.1 – 7.1.1 e 7.1.2 con Pangu su Windows

- GUIDE SERVER WINDOWS

- GUIDE SERVER LINUX

-

GUIDE SERVER VMWARE

- Introduzione a VMware vSphere

- Come Installare vSphere Esxi 5.1

- Come aumentare la Sicurezza di ESXi

- Come definire l'autenticazione e controllo accessi

- Come creare un Virtual networking in VMware vSphere

- Come creare un Virtual networking con switch standard

- Come gestire e utilizzare i Profili Host in VMware

- Come inserire un host ESXi nell’inventario del vCenter Server

- Come Installare VMware vCenter Server

- Come Installare e utilizzare VMware vShpere Client

- Come comunicano il vCenter Server e gli host ESXi

- Unable to delete a VMDK because it’s locked

- VMware: Unable to access file *.vmdk since it is locked

- Consigli utili per l’uso delle snapshot in ambienti VMware

- Come consolidare manualmente le snapshot in vSphere 5.x

- Introduzione a VMware vCenter Operations Manager

- Unpresenting a LUN from vSphere Client

- GUIDE DREAMBOX

-

GUIDE IPHONE

-

SERVIZI >>

- Centro riparazione Notebook

- Centro Assistenza Apple iPhone Bari

- Recupero Dati da Hard Disk Danneggiati

- Servizio Rimozione Virus e Spywares

- Servizio Installazione Sistema Operativo

- Creazione e Restyling Siti Web

- Installazione e Manutenzione Reti

- Richiesta Assistenza Tecnica Gratis

- Portfolioclients

- Add_link

- ASSISTENZA >>

- VOLANTINO

- ASSISTENZA

- DOWNLOAD

- Come installare WhatsApp su Mac

- Come far comparire le icone scomparse da Launchpad installazione Mavericks

- Come aprire e vedere file o film con estensioni AVI MP4 MKV

- Come sostituire la RAM sugli iMac ed i MacBook

- Come aggiornare gratuitamente iPhoto, iMovie con OS X Mavericks

- Come installare e quali sono i Miglior Software Karaoke per Mac e WIndows

- Come abilitare i tab su Safari

- Come risolvere e far partire OpenOffice 4.0 su mavericks

- Come creare una Suoneria con iTunes su un Mac

- Come creare penna USB di installazione per OS X Mavericks

- Come Modificare documenti PDF su Mac (OS X Mavericks Incluso)

- Come reinstallare Java dopo l'aggiornamento a Mavericks per risolvere problemi con i prodotti Adobe

- Come smontare e rimontare il display LCD LED del iMac

- Come estrarre file RAR con MAC

- Come masterizzare con Mac

- Come pulire e velocizzare il vostro Mac OS X Mavericks

- Come impostare pagina iniziale Safari Mavericks

- Come classificare e che cos'è il Bluetooth

- Che cos'è il WiFi

- Come trovare il nome (SSID) di una rete WiFi nascosta

- Come trovare e che cos'è un Indirizzo MAC (Wifi e Ethernet)

- Come installare VMware Fusion su un Computer Apple

- Come Sincronizzare l'iPhone con Calendario su un Mac

- Come attivare e usare whatsapp web su iPhone con il browser web

- Quali sono i 10 software indispensabili e migliori

Come Trovare il nome (SSID) di una rete WiFi nascosta

Come trovare il nome (SSID) di una rete WiFi nascosta

Maggio 2014 di Vito S. su sosapple.it

Tags: iPhone 5, Maveriks, apple iPhone, unboxing,come fare

Perché nascondere l'SSID della rete WiFi non serve praticamente a nulla?

Perché basta "armarsi" di un notebook, creare una piattaforma di Virtualizzazione (Vmware, Parallel, ecc.) e della distribuzione Kali Linux, figlia dell'ormai defunta BackTrack, per trovare gli SSID delle WiFi nascoste che risultano operative nelle vicinanze.

Le informazioni sul download della distribuzione Kali Linux (prelevabile da questa pagina) e sulla sua installazione in una chiavetta USB avviabile sono pubblicate nell'articolo Craccare reti WiFi: accedere alle reti WiFi protette.

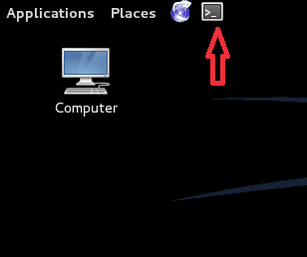

Lasciando inserita la chiavetta USB contenente Kali e riavviando il personal computer, ci si troverà nell'ambiente di lavoro della distribuzione Linux.

Il primo passo consiste nell'aprire una finestra del terminale Linux cliccando sull'apposita icona.

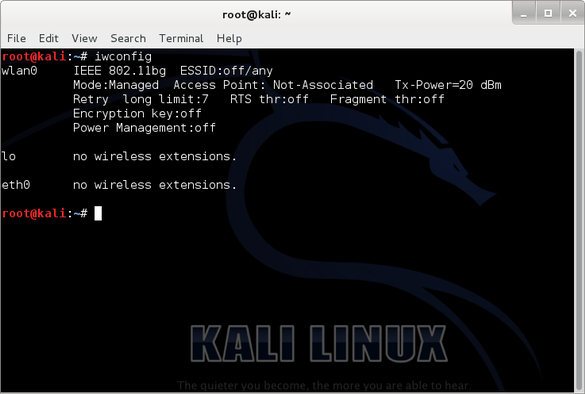

Il comando iwconfig consentirà di verificare quali schede di rete sono installate sul sistema. Kali Linux supporta i driver che garantiscono il corretto funzionamento della stragrande maggioranza delle schede wireless che equipaggiano, ad esempio, i vari notebook. Tipicamente, accanto alla voce wlan0 si dovrebbe leggere IEEE 802.11 seguito da tutta una serie di dati accessori.

Qualora dovesse apparire no wireless extensions, significa che la scheda wireless non è supportata, o non sono stati correttamente installati i driver appositi.

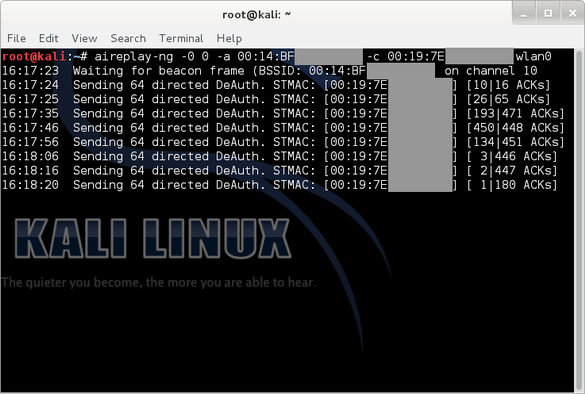

Anche in questo caso, dalla finestra del terminale, ricorreremo all'utilissima suite Aircrack-

Dal prompt digiteremo quanto segue:

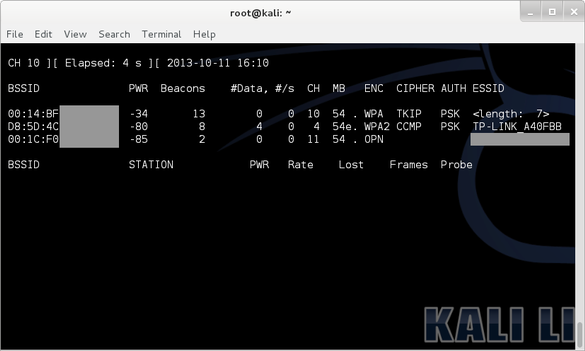

airodump-

Il comando permetterà di accedere alla lista degli access point Wi-

La colonna ESSID contiene il nome di con cui ciascuna rete Wi-

Nella prima metà della finestra airodump mostra gli indirizzi MAC (o MAC address) dei vari access point Wi-

Ad esempio, cercando D85D4C (D8:5D:4C) si potrà verificare che nelle vicinanze è installato un router Wi-

Le colonne ENC

Da annotare l'informazione sul numero di canale utilizzato per l'invio e la ricezione dei dati (colonna CH).

Nella seconda metà della finestra, airodump-

In altre parole, l'applicazione airodump-

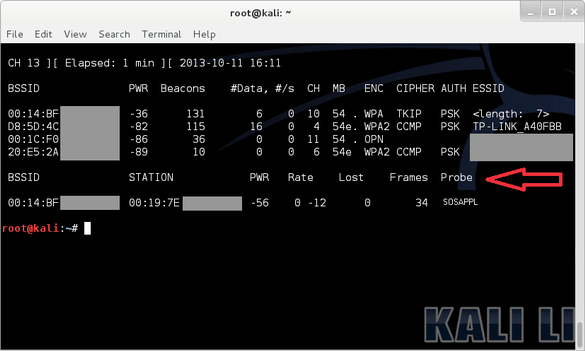

Già in questa fase, quindi, in corrispondenza della colonna Probe

Il MAC address visualizzato nella colonna BSSID in corrispondenza della rete wireless nascosta dovrà corrispondere a quello esposto nella seconda parte della finestra, nella lista dei client connessi.

Come si vede, nel nostro caso si è già individuato il nome della rete Wi-

Qualora il nome della rete wireless nascosta non dovesse comparire, si dovrà premere la combinazione di tasti CTRL+C quindi impartire il seguente comando:

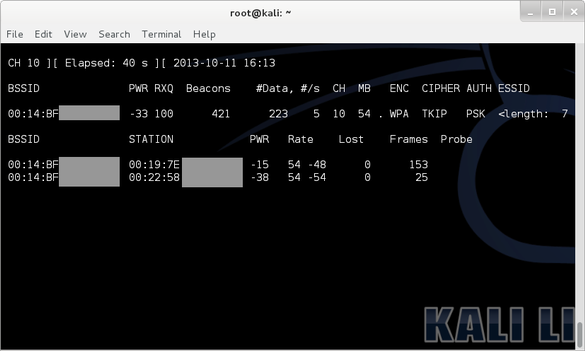

airodump-

Al posto di NN va sostituito il numero del canale usato dall'access point wireless (colonna CH in corrispondenza della rete Wi-

Il comando appena utilizzato, consentirà di concentrare l'analisi sulla rete Wi-

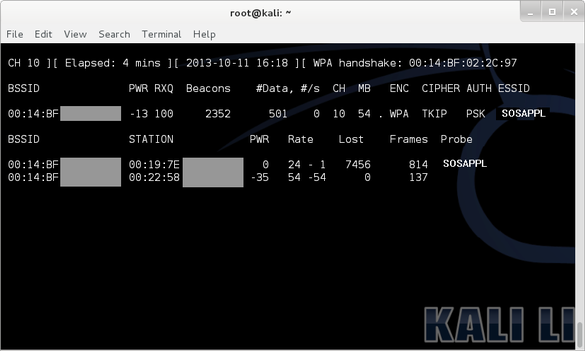

Dopo aver aperto una nuova finestra del terminale Linux, bisognerà cercare di intercettare il cosiddetto 4-

Il comando da utilizzare è il seguente:

aireplay-

Al posto di MACADDRESSACCESSPOINT va inserito, di nuovo, l'indirizzo MAC dell'access point usato dalla rete nascosta mentre MACADDRESSCLIENT va sostituito con il MAC address di un client Wi-

Come si vede anche nell'immagine in figura, dopo alcuni secondi apparirà -