Come creare un Virtual networking in VMware vSphere - SoS Apple

Menu principale:

- HOME

-

TUTORIAL

-

GUIDE IPHONE

- Come smontare un iPhone 5

- Come liberare la RAM su iPhone

- Come scaricare musica gratis sul cellulare

- Come chiudere Facebook su iPhone

- Come utilizzare Excel su iPhone

- Come usare Skype su iPhone

- Come modificare un video su iPhone

- Come impostare pagina iniziale Safari iPhone

- Come recuperare file cancellati dal cellulare

- Come utilizzare iTunes Card

- Come modificare le foto sull’iPhone

- Come riportare iPhone come nuovo

- Come creare una pagina su Facebook da iPhone

- Come localizzare iPad rubato

- Come nascondere IP iPhone

- Come verificare se un iPhone è rubato

- Come registrare video con Instagram

- Come ritrovare iPhone perso

- Come mostrare percentuale batteria iPhone

- Come annullare un aggiornamento app

- Come collegare iPhone a iTunes

- Come esportare i contatti da iPhone a PC

- Come tagliare un video su iPhone

- Come deviare le chiamate su iPhone

- Come regalare una canzone con iTunes

- Come sfruttare al meglio Cydia

- Come seguire su Instagram

- Come comandare il PC dal cellulare

- Come mettere iPhone in DFU

- Come salvare foto da Instagram

- Come registrare uno Slow Motion anche sui vecchi iPhone

- Come installare ed usare l'ID del sensore di impronte digitali sul vostro iPhone 5s

- Come azzerare iPhone (resettare iPhone)

- Come scattare splendidi ritratti con l’iPhone

- Come tornare all’App Store italiano

- Come scaricare musica da iPhone

- Come ottimizzare la batteria, iPhone 5S

- Come impostare Mail su iPhone

- Come liberare spazio su iCloud

- Come nascondere l'ultima visita online su WhatsApp

- Come effettuare il jailbreak dell’iPhone

- Cosa è il Jailbreak

- Jailbreak Wizard

- Come personalizzare e utilizzare al meglio il Centro notifiche su iOS 7

- Come Modificare il Nome dell'iPhone

- Dowload firmware iOS per iPhone, iPad e iPad mini + iTunes

- Come Impostare il Led Flash dell'iPhone per Avvisi e Notifiche

- Come rinominare foto iPhone

- Come Disattivare Servizi in Abbonamento Sms

- Come inserire SIM iPhone

- Come creare Apple ID

- Come fare il Jailbreak di iOS 7.1 – 7.1.1 e 7.1.2 con Pangu su Mac

- Jailbreak iOS 7.1.1 e jailbreak 7.1.2: Cosa fare quando uscirà l’aggiornamento iOS 7.1.3

- Come creare suonerie per iPhone

- Come effettuare backup iPhone in 2 Modi

- Come Recuperare ID Apple

- Come nascondere ultimo accesso su WhatsApp

- Inserire Banner su PixelCoin pagando in BitCoin

- Come convertire file video MP4 in AVI per iPhone

- Come Videochiamare con iPhone

- Come Ascoltare la radio su Iphone

- Come collegare iPad al monitor del PC

- Come cambiare suoneria su WhatsApp

- Come fare il backup, pagamento e quanti messaggi inviati

- Come spegnere iPhone

- Come fare il Jailbreak 8.1.1 Iphone, Ipad

- Come attivare un iPhone 6 plus

- Come disattivare l'avvio automatico dei video di Facebook

- Trasferimento contatti, foto, musica e applicazioni da Android ad iPhone: Come passare da Android a iPhone senza perdere nulla.

- Come cancellare la Cronologia e Cookie internet di Safari / Chrome su iPhone e iPad

- Come risolvere il problema di apertura pagine indesiderate come pubblicità ads su safari iPad, iPhone

- Come eseguire il pairing tra Apple Watch e iPhone con ios 8.2

-

GUIDE MAC OSX

- Come installare WhatsApp su Mac

- Come far comparire le icone scomparse da Launchpad installazione Mavericks

- Come aprire e vedere file o film con estensioni AVI MP4 MKV

- Come sostituire la RAM sugli iMac ed i MacBook

- Come aggiornare gratuitamente iPhoto, iMovie con OS X Mavericks

- Come installare e quali sono i Miglior Software Karaoke per Mac e WIndows

- Come abilitare i tab su Safari

- Come risolvere e far partire OpenOffice 4.0 su mavericks

- Come creare una Suoneria con iTunes su un Mac

- Come creare penna USB di installazione per OS X Mavericks

- Come Modificare documenti PDF su Mac (OS X Mavericks Incluso)

- Come reinstallare Java dopo l'aggiornamento a Mavericks per risolvere problemi con i prodotti Adobe

- Come smontare e rimontare il display LCD LED del iMac

- Come estrarre file RAR con MAC

- Come masterizzare con Mac

- Come pulire e velocizzare il vostro Mac OS X Mavericks

- Come impostare pagina iniziale Safari Mavericks

- Come classificare e che cos'è il Bluetooth

- Che cos'è il WiFi

- Come trovare il nome (SSID) di una rete WiFi nascosta

- Come trovare e che cos'è un Indirizzo MAC (Wifi e Ethernet)

- Come installare VMware Fusion su un Computer Apple

- Come Sincronizzare l'iPhone con Calendario su un Mac

- Come attivare e usare whatsapp web su iPhone con il browser web

- Quali sono i 10 software indispensabili e migliori

-

GUIDE WINDOWS

- Come scaricare Musica Gratis da Youtube

- Programma per Scaricare Musica Facilmente

- Come identificare componenti hardware interni di un pc

- Come installare un programma Antivirus Gratis in Italiano

- Come trovare le password delle reti Wifi

- Che cos'è il WPS ?

- Come craccare reti protette con Wpa e Wpa2

- Come velocizzare uTorrent Windows

- Come Smontare Notebook Hp Pavillon

- Come fare il Jailbreak di iOS 7.1 – 7.1.1 e 7.1.2 con Pangu su Windows

- GUIDE SERVER WINDOWS

- GUIDE SERVER LINUX

-

GUIDE SERVER VMWARE

- Introduzione a VMware vSphere

- Come Installare vSphere Esxi 5.1

- Come aumentare la Sicurezza di ESXi

- Come definire l'autenticazione e controllo accessi

- Come creare un Virtual networking in VMware vSphere

- Come creare un Virtual networking con switch standard

- Come gestire e utilizzare i Profili Host in VMware

- Come inserire un host ESXi nell’inventario del vCenter Server

- Come Installare VMware vCenter Server

- Come Installare e utilizzare VMware vShpere Client

- Come comunicano il vCenter Server e gli host ESXi

- Unable to delete a VMDK because it’s locked

- VMware: Unable to access file *.vmdk since it is locked

- Consigli utili per l’uso delle snapshot in ambienti VMware

- Come consolidare manualmente le snapshot in vSphere 5.x

- Introduzione a VMware vCenter Operations Manager

- Unpresenting a LUN from vSphere Client

- GUIDE DREAMBOX

-

GUIDE IPHONE

-

SERVIZI >>

- Centro riparazione Notebook

- Centro Assistenza Apple iPhone Bari

- Recupero Dati da Hard Disk Danneggiati

- Servizio Rimozione Virus e Spywares

- Servizio Installazione Sistema Operativo

- Creazione e Restyling Siti Web

- Installazione e Manutenzione Reti

- Richiesta Assistenza Tecnica Gratis

- Portfolioclients

- Add_link

- ASSISTENZA >>

- VOLANTINO

- ASSISTENZA

- DOWNLOAD

- Introduzione a VMware vSphere

- Come Installare vSphere Esxi 5.1

- Come aumentare la Sicurezza di ESXi

- Come definire l'autenticazione e controllo accessi

- Come creare un Virtual networking in VMware vSphere

- Come creare un Virtual networking con switch standard

- Come gestire e utilizzare i Profili Host in VMware

- Come inserire un host ESXi nell’inventario del vCenter Server

- Come Installare VMware vCenter Server

- Come Installare e utilizzare VMware vShpere Client

- Come comunicano il vCenter Server e gli host ESXi

- Unable to delete a VMDK because it’s locked

- VMware: Unable to access file *.vmdk since it is locked

- Consigli utili per l’uso delle snapshot in ambienti VMware

- Come consolidare manualmente le snapshot in vSphere 5.x

- Introduzione a VMware vCenter Operations Manager

- Unpresenting a LUN from vSphere Client

Come creare un Virtual networking in VMware vSphere

Come creare un Virtual networking in VMware vSphere (Concetti Base)

Settembre 2013 di Vito S. su sosapple.it

Tags: vMware, Esxi, vSphere Esxi 5.1, esxi 5.5, Tutorial

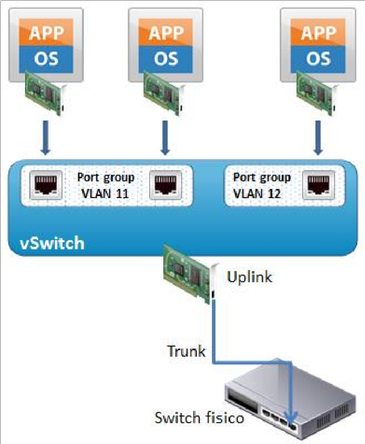

Uno degli aspetti più interessanti della virtualizzazione riguarda il networking. Il networking virtuale e gli switch virtuali permettono il collegamento in rete delle macchine virtuali, e consentono l’interfacciamento di queste alla rete fisica.

Gli switch virtuali consentono alle VM di comunicare in rete utilizzando gli stessi protocolli utilizzati negli switch fisici, senza la necessità di hardware di rete aggiuntivo; vi è inoltre pieno supporto alle VLAN (standard 802.1Q). Le stesse VM, così come PC o server fisici, sono dotate di una o più schede Ethernet, ognuna con proprio indirizzo IP e indirizzo MAC. Dal punto di vista della rete, le macchine virtuali hanno le stesse proprietà delle macchine fisiche. Gli switch virtuali possono poi essere collegati alla rete fisica semplicemente associandoli a una o più interfacce di rete disponibili nell’host ESXi.

Le basi del networking in VMware vSphere sono elencate di seguito.

-

-

-

-

Uno switch virtuale, sia di tipo standard sia distribuito, funziona come uno switch Ethernet fisico, operando al livello due della pila ISO-

Switch virtuali differenti non possono condividere la stessa interfaccia fisica di un host: una volta che questa è assegnata a uno switch virtuale, non sarà più disponibile per gli altri. A differenza del mondo reale, in una rete virtuale non c'è possibilità di interconnettere più switch tra loro, ma si è obbligati a utilizzare una topologia di rete a livello singolo: il vantaggio è che non possono generarsi loop di rete, pertanto il protocollo Spanning Tree, non essendo necessario, non è previsto. Questa caratteristica è chiamata Virtual Switch Isolation.

Per la gestione del virtual networking ci si collega al vCenter Server tramite vSphere Client o vSphere Web Client. In alternativa, se si devono gestire switch standard, ci si può collegare in modo diretto agli host ESXi con vSphere Client. Indipendentemente dal tipo di client utilizzato, gli switch distribuiti possono essere gestito solo collegandosi al vCenter Server.

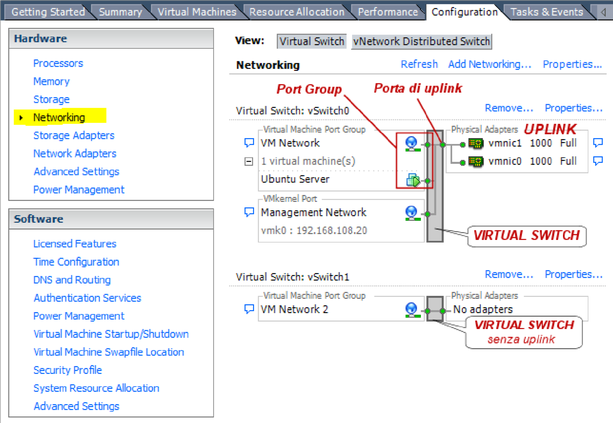

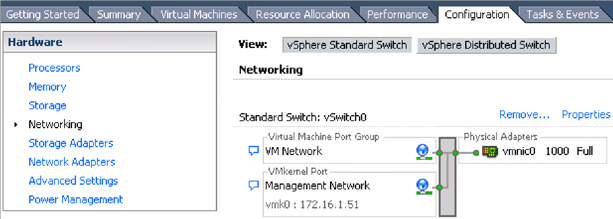

Qui sotto possiamo vedere una schermata esplicativa, relativa a un host ESXi. Gli elementi messi in evidenza saranno trattati nel dettaglio nei paragrafi che seguono.

Uplink e porte di uplink

Una porta di uplink è la porta di uno switch virtuale associata ad una o più interfacce fisiche di rete dell’host ESXi, e permette il collegamento della rete virtuale con quella fisica. Ognuna delle interfacce fisiche di rete dell’host ESXi è chiamata semplicemente uplink. È possibile configurare gli switch virtuali senza uplink: uno switch privo di uplink crea una virtual intranet. Si usa questa modalità quando lo switch virtuale deve fornire connessione a macchine virtuali protette da un firewall, anch'esso installato all'interno di una VM. In tal caso il firewall virtuale avrà più interfacce virtuali, una delle quali dovrà essere collegata allo switch privo di uplink. Chiaramente, per tutto il traffico interno alla rete virtuale, gli uplink non sono necessari.

Port Group

Costituiscono una funzionalità del virtual networking non presente nelle reti fisiche. Un Port Group, o gruppo di porte, può essere visto come un insieme di porte con caratteristiche comuni. In sostanza, un port group definisce tutte le caratteristiche di ogni porta che gli appartiene. Proprio per questo motivo, quando si desidera collegare una macchina virtuale ad una porta, è sufficiente specificare il nome del Port Group a cui collegarla.

Fra le caratteristiche che si possono definire a monte vi sono:

-

-

-

-

-

Tipologia delle connessioni

Un vSwitch permette essenzialmente due tipi di connessione.

VMkernel -

Virtual Machine -

L’installazione di VMware ESXi su un host comporta la creazione di un vSwitch predefinito di tipo standard, dove all’interno troviamo un port group chiamato VM Network ed una porta VMkernel chiamata Management Network, utilizzata per la gestione dell’host ESXi.

È sempre buona pratica separare la rete delle macchine virtuali dalla rete di management, per ragioni di prestazioni ma soprattutto di sicurezza.

Uso delle VLAN

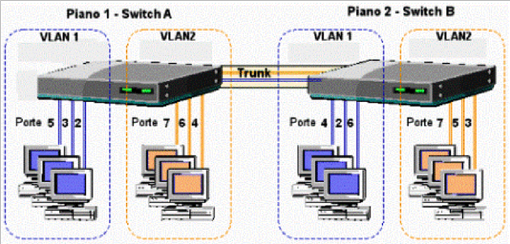

Per definizione, le VLAN rappresentano un metodo per segmentare un dominio di broadcast in più domini di dimensione ridotta. A livello 2, ogni VLAN contiene solo il traffico dei dispositivi appartenenti a quella VLAN.

Il termine dominio di broadcast si riferisce a quella parte di rete raggiunta dai pacchetti di broadcast, ossia quei pacchetti indirizzati a tutti i dispositivi di rete; pertanto fanno parte dello stesso dominio di broadcast tutti i nodi raggiunti da quel pacchetto (ad esempio pacchetti di richieste ARP o richieste di nomi NetBIOS). Il broadcast colpisce l'intera rete, poiché ciascun dispositivo appartenente a quella ete è costretto ad analizzarlo. Se il broadcast cresce nella frequenza, la banda disponibile comincia a diminuire sensibilmente, fino a consumarsi. Le VLAN definiscono e ridimensionano i domini di broadcast, perché ogni VLAN contiene solo il traffico dei dispositivi che le appartengono.

Per definire le VLAN, uno switch associa ogni porta a un identificativo, detto VLAN ID. Appena un frame ethernet entra nello switch, viene marcato con il VLAN ID. Lo standard VLAN più comune è rappresentato dal protocollo IEEE 802.1Q e prevede l’inserimento di un tag di quattro byte nel frame Ethernet. L’operazione è chiamata tecnicamente VLAN tagging.

Gli switch che vogliono trattare le VLAN 802.1q devono supportare il protocollo 802.1q. Gli host VMware ESXi supportano il VLAN tagging 802.1q.

Le porte di uno switch possono essere di accesso (access port), usate per collegare gli host, o di trunk, usate per gli uplink tra diversi switch o tra switch e router. Le porte degli switch utilizzate per un collegamento trunk devono essere configurate in modalità trunk. Le trame girano in formato 802.1Q solo sulle porte di trunk. Quando sono inoltrate agli host, il tag VLAN viene eliminato e il formato del frame torna ad essere quello dello standard Ethernet. Gli host infatti non sono a conoscenza delle VLAN.

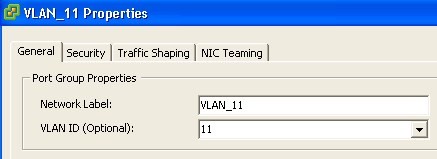

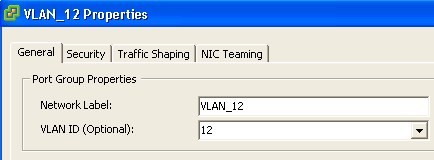

Nel networking virtuale di VMware vSphere, le VLAN si configurano a livello di port group, sia che si tratti di Standard vSwitch, sia di Distributed vSwitch. Un port group può essere configurato con un VLAN ID compreso tra 0 (nessuna VLAN) e 4095 (trunk). È possibile definire un VLAN ID per un determinato port group, come mostrato nelle immagini sotto. I pacchetti provenienti da una VM collegata a quel port group vengono taggati con il VLAN ID all’uscita del virtual switch, e sono privati del tag appena ritornano nella VM.

Riepilogo -

• VLAN ID da 1 a 4094 – intervallo degli ID da utilizzare per le singole VLAN.

• VLAN ID 0 (Zero) – utilizzato per disattivare il VLAN tagging. È il valore predefinito, da utilizzare se non si desidera alcuna VLAN.

• VLAN ID 4095 – è un valore che corrisponde a tutte le VLAN, in pratica abilita il funzionamento del trunk nel port group.